Archive for julio 2013

Cambiar la dirección mac es muy importante al momento de hacer un ataque ya que no sabran la verdadera identidad del que esta haciendo el ataque

Lo primero que aremos es verificar mi dirección mac por medio del comando "if config " y podremos ver que mi dirección mac es "a0:88:b4:37:86:b8"

Entonces vamos a desconectar nuestra tarjeta wlan0, vamos donde se encuentran todas las conexiones y hacemos click en disconnect all o desconectar todo y automáticamente nos desconectara a las redes a las cuales estemos conectados

Ahora lo que debemos hacer es iniciar nuevamente la wlan0 para eso digitamos el comando " sudo ifconfig wlan0 up" y ya tendremos nuevamente prendida nuestra wlan0 y para confirmar que si cambio nuestra direccion mac digitamos el comando " ifconfig wlan0 " y efectivamente vemos que nos cambio la mac del equipo

Ahora digitamos el comando "sudo macchanger --help" este comando nos servira para ver las opciones de nuestra tarjeta inalambrica

Ahora ejecutamos el comando "sudo macchanger -s Wlan0" que nos dirá la dirección mac de nuestra tarjeta wlan0 que es la inalambrica

Cuando introduzcamos el anterior comando nos saldrá un error este error ocurre ya que no desconectamos las redes inalambricas entonces tendremos que desabilitar todas las conexiones

Entonces vamos a desconectar nuestra tarjeta wlan0, vamos donde se encuentran todas las conexiones y hacemos click en disconnect all o desconectar todo y automáticamente nos desconectara a las redes a las cuales estemos conectados

Ahora si vamos a poder cambiar la mac digitamos el comando " sudo macchanger -- mac y la direccion que deseemos "

Ahora lo que debemos hacer es iniciar nuevamente la wlan0 para eso digitamos el comando " sudo ifconfig wlan0 up" y ya tendremos nuevamente prendida nuestra wlan0 y para confirmar que si cambio nuestra direccion mac digitamos el comando " ifconfig wlan0 " y efectivamente vemos que nos cambio la mac del equipo

Esta es una herramienta muy útil a la hora de saber cuales puestos estan abiertos para asi poder ejecutar un ataque

Lo primero que hacemos es seleccionar un rango en el cual el programa va a escanear, le damos en el boton de play y empezara a escanear todas las direcciones antes asignadas

Lo primero que hacemos es seleccionar un rango en el cual el programa va a escanear, le damos en el boton de play y empezara a escanear todas las direcciones antes asignadas

Esperamos a que termine el proceso y obtendremos la información de cuantos puestos están abiertos

A continuación vamos a ver algunos comandos básicos de backtrack que nos ayudaran a manejar dicho software

arch: muestra la arquitectura del equipo

uname -m: al igual que el comando arch muestra la arquitectura del equipo

uname -r: muestra el release de nuestro kernel

dmidecode -q: muestra los componentes de hardware del sistema - (SMBIOS / DMI)

hdparm -i /dev/hda: despliega las caracteristicas de un disco duro

hdparm -tT /dev/sda: ejecutar prueba de lectura en un disco duro

cat /proc/cpuinfo: muestra información del CPU

cat /proc/interrupts: muestra interrupciones

cat /proc/meminfo:verificar el uso de la memoria

cat /proc/swaps:muestra el uso del espacio swap

cat /proc/version:muestra la versión del kernel

cat /proc/net/dev:muestra los adaptadores de red y estadisticas

cat /proc/mounts:muestra los filesystems que se encuentran montados

lspci-tv: muestra los dispositivos PCI

lsusb-tv: muestra los dispositivos USB

date: muestra la hora y la fecha

cal2011: El comando cal se utiliza para mostrar el calendario

cal 07 2011: Muestra el mes y el año seleccionado

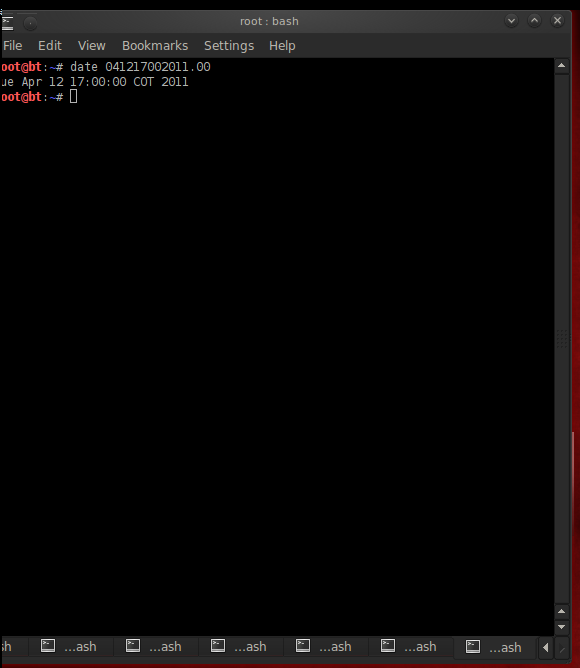

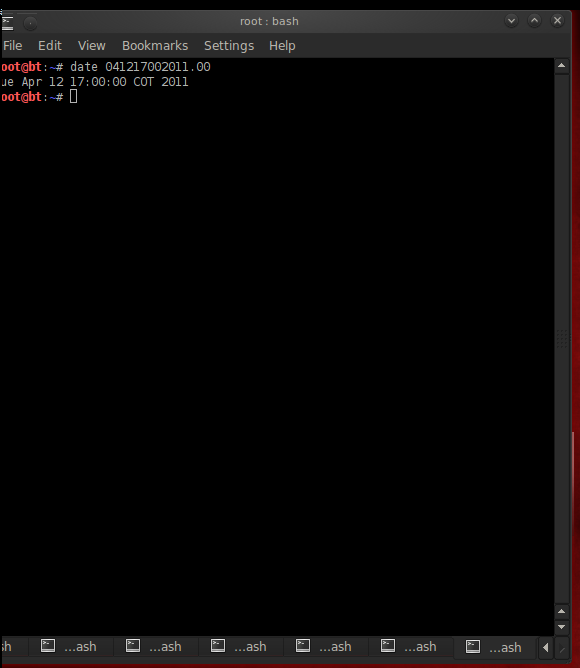

date 041217002011.00: establecer fecha y hora- Mes,Dia,Hora,Minuto,Año y Segundos

clock -w: guardar cambio de fecha al BIOS

shutdown -h now: apaga el pc para con – h reiniciarlo

init 0: Detener o apagar el sistema .Este comando permite cambiar el nivel de ejecución actual por otro

telinit 0: apagar el equipo

halt: se utiliza para apagar el ordenador.

shutdown-h hours:minutes &: Esta es la forma de usar l gatillo del reloj para programar el apagado del equipo.

shutdown-c: cancelar apagado programado del equipo

shutdown-r now: Para apagar el sistema desde una sesión de terminal

reboot: reiniciar el equipo

logout: Se cierra la sesión de shell Linux es un sistema multi usuario,

cd/home: cambiar al directorio '/ home'

cd ..: regresar un nivel

cd ../..: regresar dos niveles

cd: cambiar al directorio home

ls: ver archivos del directorio,lista los archivos y directorios en el directorio de trabajo actual.

ls-F: ver archivos del directorio

ls-l: muestra detalles de archivos y directorios

ls-a: muestra archivos ocultos

ls*[0-9]*: muestra archivos y directorios cuyo nombre contenga números

tree: muestra archivos y directorios en forma de árbol empezando desde root

mkdir dir1: crear un directorio llamado 'dir1'

rm -f file1: borrar archivo con nombre 'file1'

rmdir dir1: crear un directorio llamado 'dir1'

df-h: Muestra las particiones del disco duro

ls-lSr |more: muestra el tamaño de los archivos y directorios ordenados por tamaño

useradd user1: crear un usuario nuevo

ls–lh: muestra permisos

apt-get install : instalación o actualiza los paquete

ifconfig: Nos muestra datos de nuestra interface de red

hostname: especifica el nombre del host.

netstat –tup: muestra todas las conexiones de red activas

arch: muestra la arquitectura del equipo

uname -m: al igual que el comando arch muestra la arquitectura del equipo

uname -r: muestra el release de nuestro kernel

dmidecode -q: muestra los componentes de hardware del sistema - (SMBIOS / DMI)

hdparm -i /dev/hda: despliega las caracteristicas de un disco duro

hdparm -tT /dev/sda: ejecutar prueba de lectura en un disco duro

cat /proc/cpuinfo: muestra información del CPU

cat /proc/interrupts: muestra interrupciones

cat /proc/meminfo:verificar el uso de la memoria

cat /proc/swaps:muestra el uso del espacio swap

cat /proc/version:muestra la versión del kernel

cat /proc/net/dev:muestra los adaptadores de red y estadisticas

cat /proc/mounts:muestra los filesystems que se encuentran montados

lspci-tv: muestra los dispositivos PCI

lsusb-tv: muestra los dispositivos USB

date: muestra la hora y la fecha

cal2011: El comando cal se utiliza para mostrar el calendario

cal 07 2011: Muestra el mes y el año seleccionado

date 041217002011.00: establecer fecha y hora- Mes,Dia,Hora,Minuto,Año y Segundos

clock -w: guardar cambio de fecha al BIOS

shutdown -h now: apaga el pc para con – h reiniciarlo

init 0: Detener o apagar el sistema .Este comando permite cambiar el nivel de ejecución actual por otro

telinit 0: apagar el equipo

halt: se utiliza para apagar el ordenador.

shutdown-h hours:minutes &: Esta es la forma de usar l gatillo del reloj para programar el apagado del equipo.

shutdown-c: cancelar apagado programado del equipo

shutdown-r now: Para apagar el sistema desde una sesión de terminal

reboot: reiniciar el equipo

logout: Se cierra la sesión de shell Linux es un sistema multi usuario,

cd/home: cambiar al directorio '/ home'

cd ..: regresar un nivel

cd ../..: regresar dos niveles

cd: cambiar al directorio home

ls: ver archivos del directorio,lista los archivos y directorios en el directorio de trabajo actual.

ls-F: ver archivos del directorio

ls-l: muestra detalles de archivos y directorios

ls-a: muestra archivos ocultos

ls*[0-9]*: muestra archivos y directorios cuyo nombre contenga números

tree: muestra archivos y directorios en forma de árbol empezando desde root

mkdir dir1: crear un directorio llamado 'dir1'

rm -f file1: borrar archivo con nombre 'file1'

rmdir dir1: crear un directorio llamado 'dir1'

df-h: Muestra las particiones del disco duro

ls-lSr |more: muestra el tamaño de los archivos y directorios ordenados por tamaño

useradd user1: crear un usuario nuevo

ls–lh: muestra permisos

apt-get install : instalación o actualiza los paquete

ifconfig: Nos muestra datos de nuestra interface de red

hostname: especifica el nombre del host.

netstat –tup: muestra todas las conexiones de red activas

Como hallar la clave de acceso de una red inalambrica con seguridad por medio del comando AIRCRACK

jueves, 11 de julio de 2013

Posted by Unknown

Lo primero que debemos hacer es cambiar la dirección IP y mac de nuestro equipo

Despues debemos asegurarnos que nuestra targeta inalambrica no este corriendo ningun proceso por medio del comando "sudo airmon-ng stop wlan0"

Despues debemos asegurarnos que nuestra targeta inalambrica no este corriendo ningun proceso por medio del comando "sudo airmon-ng stop wlan0"

Podemos ver que un monitor esta corriendo entonces para desabilitar el monitor digitamos "sudo airmon-ng stop mon0" y ya desactivamos el monitor que estaba en uso

Vamos a verificar el estado de nuestra tarjeta inalambrica para eso digitamos "sudo airmon-ng check" para ver que efectivamente no esta corriendo ningún proceso

Ahora vamos a poner nuestra tarjeta inalambrica en modo monitor con el comando "sudo airmon-ng start mon0 " al momento que damos enter nos dice que la tarjeta esta en modo monitor y se llama mon0

Por consiguiente vamos a hacer un escaneo de las redes, podremos ver las redes inalambricas que están a nuestro alcance y lo vamos a hacer por medio del comando "sudo airodump-ng mon0 " presionamos enter y ya podremos visualizar todas las redes inalambricas de la zona

Ahora vamos a seleccionar la red inalambrica de la cual deceamos saber su contraseña o clave de acceso para este ejemplo escogí la que tiene por nombre COLSUBSIDIO, vamos a indicar a nuestro comando cual es la red d que seleccionamos lo primero que vamos a escribir es la dirección mac que se encuentra en la primer columna seguido por el canal que esta señalado por "CH", ahora digitamos "sudo airodump-ng --bssid 00:3A:99:34:02:10 -c 9 -w crack-AP mon0" con este comando le estamos diciendo a la tarjeta inalambrica que guarde los datos enviado por esta red inalambrica y los guarde en nuestro disco duro con el nombre de crack-AP para asi poder descifrar la clave

Y ya podemos observas que empieza a capturar paquetes que estén viajando por esta red, entre mas paquetes se envíen mas rápido va a descifrar la clave

Ademas podemos ver las mac que se están utilizando en la red y los paquetes que se estén enviando

Esperamos a que los paquetes enviados sena mas de 20.000 que es lo recomendado, abrimos otra terminal y ejecutamos el comando "sudo aircrack-ng crack-AP*.cap" con este comando recopilamos los paquetes interceptados para así poder descifrar la clave de esta red

Después de haber digitado el anterior ya nos mostrara la clave de dicha red